摧毁伊朗核反应堆的病毒:Stuxnet

by William J. Broad, John Markoff and David E. Sanger. From NY Times | Lordhong 译,转载请注明 ifanr.com 译文链接。

以色列从来没有公开承认的核武器研究机构处于 Negev 沙漠中的 Dimona 群楼里。在过去的两年中,这里被赋予了新的使命 – 为了打击伊朗的核武器发展,美国和以色列的联合团队在这里进行着秘密的测试。

在 Dimona 的铁丝网后面,以色列安装了和伊朗在 Natanz(核武器研发中心)运行的一模一样的离心器。伊朗正是靠这种离心器来浓缩铀。专家们说,正是在 Dimona 这里,美以联军测试了 Stuxnet 病毒的效果,这个专门为了摧毁伊朗离心器的电脑病毒。结果是,Stuxnet 成功的摧毁了伊朗五分之一的离心器,从而让伊朗拥有核武器的时间延迟了好几年。

正准备退休的以色列特种部队摩萨德首长 Meir Dagan 和美国国务卿希拉里最近分别宣布伊朗的核武器项目已经倒退了好几年。希拉里说由于美国领导的经济制裁,伊朗买不到很多急需的核武器部件。

Dagan 则说,伊朗碰到了一些技术上的问题,他们可能直到 2015 年才能制造出核武器。这个和以色列一直以来信奉的 “伊朗很快就将拥有核武器” 有着很大的反差。

但使伊朗核武器发展倒退数年的最大原因看起来是 Stuxnet,这个迄今为止最复杂的网络武器。在过去 3 个月接受访谈的美国和欧洲的安全专家剖析了 Stuxnet 病毒,他们认为这个是个比他们想象中更复杂,也更狡诈的病毒。

在 2008 年早期,德国西门子公司和美国的爱达荷州的国家实验室达成合作协议,同意让该实验室检查西门子公司用来控制操作工业机械的电脑控制程序。伊朗浓缩铀的机器中也恰好使用了西门子的控制程序。不出意料,隶属于美国能源部门的该实验室发现了西门子控制程序的漏洞。

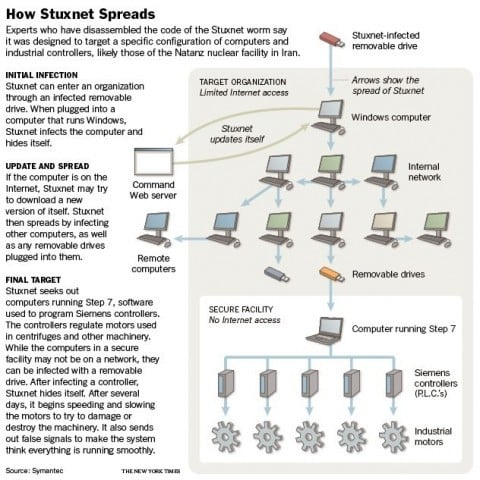

Stuxnet 有两个重要的组成部分。一个是让离心器疯狂旋转,直到失去控制。另一个部分是秘密的录制机器正常运作下的状态,然后再回播给控制人员,以达到蒙蔽的作用。(这个和电影里把监控摄像头蒙蔽的手段是一模一样。)所以,伊朗的技术人员看着机器运作的正常数据的同时,离心器已经开始失去控制了。

这波攻击并非是完全的成功:有部分的机器全部被破坏停产了,还有一部分似乎幸存了下来。不过我们现在也不知道 Stuxnet 的攻击是不是已经结束了,因为有些专家相信病毒里还存在为未来攻击做准备的种子。

美国和以色列的官员对 Stuxnet 三缄其口。但每次被问及此事的时候,以色列的官员就露出开心的笑容。奥巴马的大规模杀伤武器主智囊 Gary Samore 日前在一个关于伊朗的会议上并没有正面回复 Stuxnet,但他微笑着说:“我很高兴得知伊朗遇到了一些离心器的问题,美国和其盟友会尽一切能力来使这事更加麻烦点”。

两年前,以色列还是坚信只有用武力才能摧毁伊朗的核武器设施。但现在,Stuxnet 不费一枪一弹就实现了拖延时间的目地。

在 2008 年初期,美国国安局和爱达荷实验室一起研究了西门子的流程控制系统 7,也就是 P.C.S.-7。这个系统里广泛的被用在各种机械流程控制的程序,叫做 Step 7。而这个系统的漏洞,在当年 7 月份就已经通过 PowerPoint 的格式流传开了。

09 年 6 月,Stuxnet 病毒开始流传。但奇怪的是,这个病毒并不像其他病毒那样邪恶。德国汉堡的安全专家 Langner 发现,Stuxnet 只在一群有着特殊配置的西门子控制器的情况下才会启动。而这种配置,往往只出现在离心器上。比如,有段程序只会在 984 个机器连在一起的时候才会运行。

巧合的是,国际核武器监督组织在 2009 年底 在 Natanz 的调查中发现,伊朗取出了 984 台工作不正常的机器。

Langner 说:这明显不是黑客设计的。这是一批深知伊朗核武器运行情况的人有组织有目的的设计了这一病毒。以色列为了测试 Stuxnet 的功效,特地搞到了和伊朗一模一样的 P-1 离心器。很明显,效果显著。

不过在伊朗核反应堆工作的俄罗斯科学家们对此忧心忡忡,他们担心伊朗会重蹈类似前苏联切诺贝利的核泄漏灾难。