用 Nexus S 破解公交计次卡

任何新技术的产生,总是伴随着安全漏洞的产生,这是因为人们常常缺乏相应的安全意识和经验。根据 Mashable 的报道,两位移动安全研究员发现了破解公交计次卡的方法,可以免费乘坐公交(地铁),而且这非常容易,只需要一个智能手机就可以了。

Corey Benninger 是 Intrepidus Group 的移动安全顾问。2011 年的时候,他去旧金山旅行,在乘坐城市公交车的时候,发现他计次卡是配合 NFC 使用的。当时,他和同事 Max Sobell 都开始玩支持 NFC 的 Nexus S。很自然的,他想到了一个问题,我能否用手机来扫描卡?

当他回到纽约后,开始和 Sobell 一起探究这个问题,看看手机能够从卡中获取什么数据。他们用作实验的卡叫做 Mifare Ultralight 卡,是荷兰的 NXP 公司制造的低端卡,可以用做公交票、酒店钥匙或者演唱会门票。

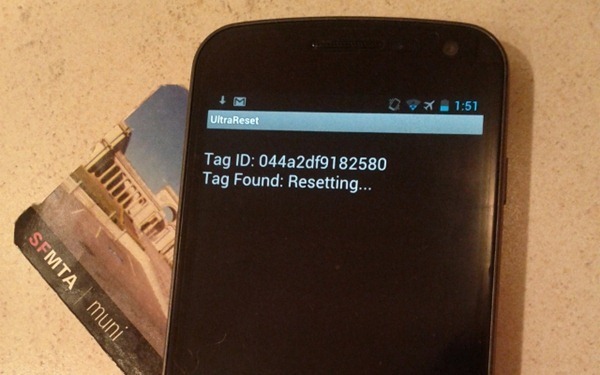

Benninger 和 Sobell 注意到,卡中的计次数据不仅可见,而且能够被重写。虽然两个人并不是水平很高的开发者,但他们还是编写了一个应用,用来重写卡上的数据。一开始的困难是 Android SDK 并不支持 NFC 应用,不过这个功能后来被加入了 API,编写应用变得很简单。两个人编写的应用叫做 UltraReset,它可以重新设置空卡,填入数据。这意味着能够免费乘坐公交车。

针对这件事情,Mashable 采访了一位博士后研究员 Collin Mulliner。他说,这两个研究员利用了一个“部署不严密的系统”。不过值得注意的是,他们并没有使用特别设备。在支持 NFC 功能的手机,比如 Nexus S 出现之前,要做到这件事情,你需要读卡器,笔记本和合适的软件。现在,你只需要一个支持 NFC 的手机和一个应用就可以了。“这些 NFC 手机是非常容易使用的”,Milliner 说,“这使得人们从事欺骗的门栏变得非常、非常低”。

两位研究者发现,他们的破解技术不仅可以用于公车卡上,而且也可以用于其他地方。在新泽西的时候,两个人发现那里的 PATH 地铁采用了同样的技术。出于好奇心,他们用自己的应用破解了 PATH 的 Smartlink 计次卡。

在发布这个发现之前,两个人和几个城市的公交管理部门进行了联系,并且给他们提出了修复方案。另外,两个人不想鼓励欺骗行为,因此他们发布的应用并不能重置数据,只能读取数据。(当然,根据他们讲述的情况,黑客们做出同样的应用应该很简单)。

芯片制造商 NXP 很快发表了自己的声明,指出两个研究员破解的只是公司的一种低端卡,这种卡只提供最基本的安全措施,没有数据加密。新的 Mifare 卡将会更加安全。他们说,已经考虑到了支持 NFC 的手机越来越多,因此可能出现更多的攻击行为。

不过,NXP 的一位高管 Martin Gruber 告诉 Mashable,其实卡中的芯片提供了足够的安全,问题是它没有正确的部署,导致了破解非常容易。Gruber 进一步解释说,做为芯片制造商,他们所能做的就是提供足够的安全功能,但是这需要设计整个系统的交通和票务部门去实现。他说,Ultralight 卡本来是可以抵挡两个研究员的攻击的,但是卡上没有使用安全功能。

目前,交通部门已经开始解决这个问题,但是仍不确定谁应该对这个安全漏洞负责。海湾地区的都市交通委员会发言人 John Goodwin 告诉 Mashable,他们只是从承包商那里购买了卡,而负责系统规划的是一家叫做 Cubic Transportation System 的公司,属于国防承包商 Cubic Corporation 的一部分。当 Mashable 联系这个公司的时候,他们不愿意接受采访。

在海湾地区,使用城市公交系统的人大约有 70 万,而使用计次卡的人有 2 万 3 千人。在过去的几个月里,交通部门一直在监视是否有人欺骗系统,结果只发现了一例不正常的交易。John Goodwin 说,他们会开发实时监控工具,而长期解决方案是替换卡片,缩减有效期,或者直接废除这种卡片。PATH 交通主管则给 ZDNet 发表了一个声明,说目前没有发现欺骗行为,不过正在和卡片提供商讨论该问题。

Benninger 和 Sobell 说,他们的发现并不是特别严重的安全漏洞,不过这仍是一个需要解决的问题。因为这种卡片不仅使用在美国的几个城市,而是在全球范围内使用。